Interner oder externer Penetrationtest – Simulierte Angriffe zu Ihrer IT-Sicherheit

Die Frage nach Sicherheit beschäftigt heutzutage immer mehr Unternehmen. Viele Verantwortliche wissen jedoch nicht, wo diese Sicherheitslücken zu finden sind oder welche Maßnahmen ergriffen werden können und müssen. Hier kann eine Beratung durch Externe Abhilfe verschaffen, denn der neutrale und geübte Blick zeigt eher Schwachstellen auf und weiß mit welchen Maßnahmen begonnen werden kann. Ein interner oder externer Penetrationtest kann weiterhelfen.

Um diese Schwachstellen ausfindig zu machen, wird in der Regel ein Penetrationtest, oder auch Pentest genannt, durchgeführt. Kurz gesagt: Es wird anhand offener Ports und Schnittstellen versucht in die Systeme einzudringen. So sollen Angriffe auf Ihre IT-Infrastruktur simuliert werden.

Die Gründe für einen geplanten Penetrationtest können unterschiedlich sein. Diese reichen von der Sicherheitsfrage “Wie sieht es eigentlich mit der Sicherheit in unserem Firmennetzwerk aus?” bis hin zur Anforderung durch Wirtschaftsprüfer oder ähnliche Revisionen. Ein interner oder externer Penetrationtest sieht wie folgt aus:

Externe Penetrationtests

Externe Pentests befassen sich mit dem externen Zugriff auf die internen Ressourcen und Daten. Hierbei kann es sich sowohl um die Public IPs des Unternehmensstandortes, als auch um ausgelagerte Websites handeln.

Beliebte Angriffsvektoren sind oft der VPN Zugang oder Datenfreigaben, welche mittels schwacher Authentifizierung angegriffen werden. Oft kommen hier Brute-Force Angriffe oder Wörterbuch-Attacken zum Einsatz, bei denen die Logins mit Hilfe möglichst vieler Angriffe ermittelt werden.

Weiterhin beliebt sind Denial of Service (DoS) und Distributed Denial of Service (DDoS) Angriffe, welche das Ziel haben, durch die Masse an Anforderungen Ressourcen im Netzwerk zu überlasten und abzuschalten.

Interne Pentests

Bei den internen Pentests wird ein Angriff simuliert, welcher über interne Ressourcen erfolgt. Hierbei hat der Angreifer in erster Linie keine Zugangsdaten und ist “nur” in das interne Netzwerk eingedrungen. Bei dieser Art des Angriffes handelt es sich um einen „blinden“ Penetrationtest.

Im Gegenzug hierzu kann ebenfalls ein Angriff mit bekanntem Wissen über die Ressourcen stattfinden. Dies simuliert beispielsweise den Angriff eines ehemaligen Angestellten, umgangssprachlich „Bad-Admin“ genannt.

Beliebt sind auch Man-In-the-Middle Angriffe, mit denen Zugangsdaten durch geschickte Weiterleitungen der Anfragen gestohlen werden. Der Angreifer gibt hier vor, Anlaufstelle für Anfragen im Netzwerk zu sein und leitet diese an die richtigen Geräte weiter. Somit wird der Netzwerktraffic für ihn einsehbar.

Beliebte Schwachstellen sind ebenfalls veraltete und ungepatchte Systeme mit bekannten Softwarefehlern.

Ablauf eines geplanten Tests

Der Ablauf eines geplanten Penenetrationtests erfolgt in festgelegten Schritten. Ein interner oder externer Penetrationtest kann in folgende Phasen unterteilt werden:

1. Planung des Penetrationtests

Bei der Planung eines Pentests müssen verschiedene Faktoren beachtet und der Rahmen des Tests muss abgesprochen werden: welche Systeme werden getestet, welche Systeme werden vom Test im Vorhinein ausgeschlossen?

Ebenfalls wird die Art des Tests und die genutzte Technik/Methode mit dem Auftraggeber besprochen. Notfallkontakte und Maßnahmen bis hin zum Fall eines Technikstillstandes müssen erörtert werden.

Des Weiteren gehört zur Planungsphase die rechtliche Klärung und Sicherstellung der Haftung im Falle eins positiven Ausnutzens einer oder mehrerer Sicherheitslücken. Ohne die Zustimmung des Auftraggebers und des besprochenen Testrahmens kann kein Penetrationtest durchgeführt werden.

2. Informationsbeschaffung und Durchführung des Pentests

In der Durchführungsphase werden zunächst die Informationen über die Systeme beschafft. Hier wird ein Portscan mittels einer Appliance durchgeführt, auf der spezielle Software läuft.

Der Portscan kann sowohl die bekannten Ports (0-1000) beinhalten, sowie die gesamte Portrange (1-65535).

Geprüft wird bei dem Scan auch auf offene Ports und die hinter den Ports laufenden Systemen. Hier wird ermittelt, welche Hard- oder Software in Betrieb ist, sowie welche Versionen der Software laufen.

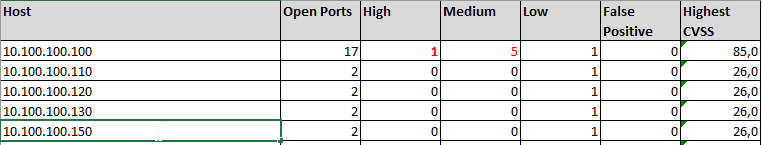

Die Zusammenfassung kann folgendermaßen aussehen.

3. Auflistung der bekannten Schwachstellen

Im Anschluss an den Scan werden die Ergebnisse ausgewertet. Anhand der ermittelten Systeme kann mittels einer Schwachstellendatenbank geprüft werden welche bekannten Fehler („Known Errors“) auf das entsprechende System zutrifft. Diese Fehler können, sofern in der Planungsphase besprochen, getestet werden.

Die Ergebnisse des Tests werden nun dokumentiert und aufbereitet. Bei der Aufbereitung gilt es die gefundenen Schwachstellen zu kategorisieren und nach Schweregraden zu priorisieren.

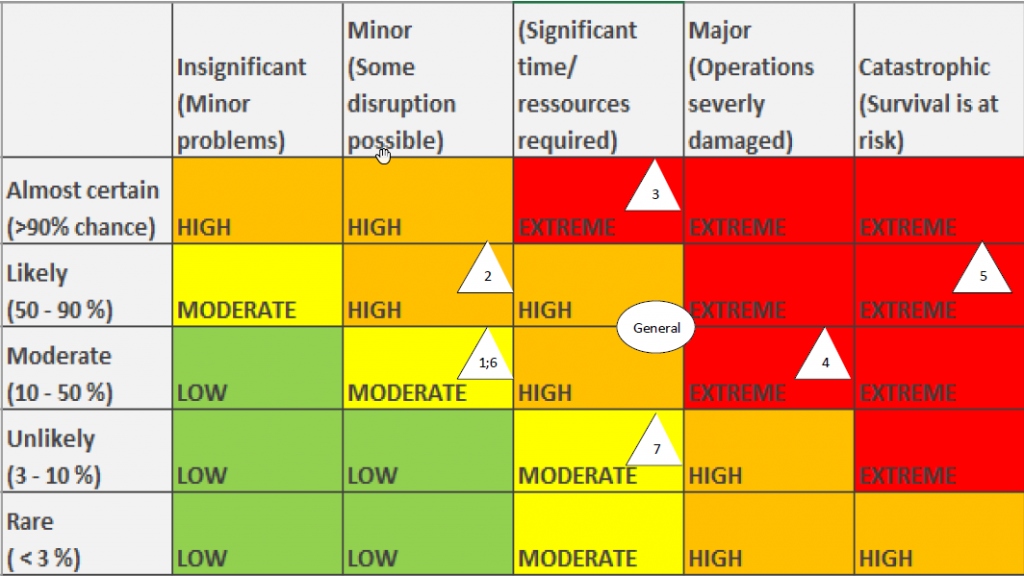

Die Schweregrade reichen von „minimal Risk“ zu „high Risk“ und können in einer Risikomatrix dargestellt werden.

4. Nachbesprechung und weiterführende Maßnahmen

Im Anschluss an die Durchführung Phase erfolgt die Nachbesprechung mit dem Auftraggeber.

Hier werden die gefundenen Ergebnisse dargestellt und besprochen. Die Nachbesprechung beinhaltet ebenfalls mögliche weiterführende Maßnahmen sowie die Priorisierung der Maßnahmen anhand des Schweregrades der Schachstellen. Dem Auftraggeber obliegt es dann entsprechende Schritte einzuleiten oder diese in Auftrag zu geben.